2020 年

2020-05-28

Openfind Secure(OSecure)第一季資安威脅報告 進階釣魚詐騙攻擊正持續地增加

資安服務總監 張世鋒

OSecure 長期觀察全球與台灣垃圾郵件發展趨勢,2020 第一季垃圾郵件散布手法主要可分二大類,第一類是使用者更加難以設防的社交工程攻擊,此類信件通常會以與收件人熟識的資訊或偽冒知名品牌,撰寫與收件人切身相關的郵件內文,如匯款資訊變更、會計部補充保費核對或網站帳號密碼確認等,再於信中附加文件檔案或壓縮檔,而收件者往往會卸下心防的開啟附檔而受騙上當。

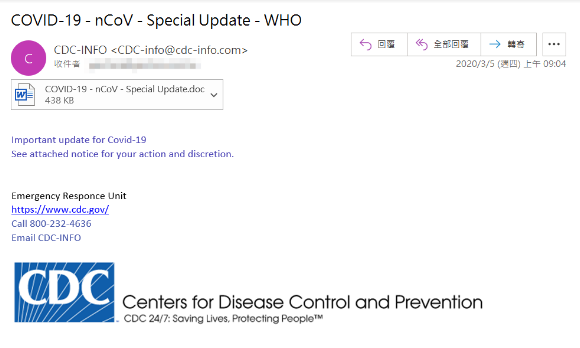

第二類是以國際熱門時事或社會新聞勾起收件人閱讀興趣,網路罪犯利用最熱門的新聞時事發動攻擊,這是典型的社交工程攻擊(Social Engineering Attack)如新冠肺炎(COVID-19)及世界衛生組織(WHO)等釣魚議題,誘人前往惡意網頁,取得受害者帳密資訊,而這波攻擊正隨著疫情散布到全球各地。

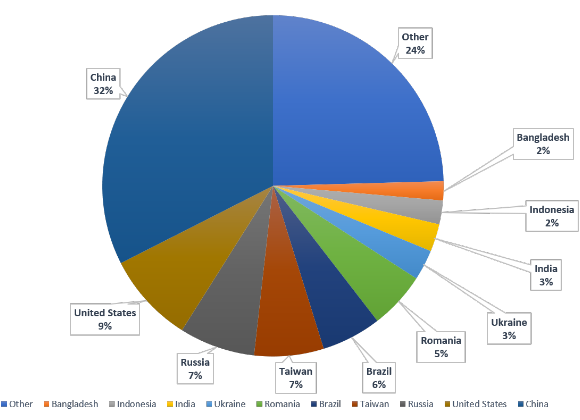

由 OSecure 雲端資料中心,隨機抽樣 700 萬筆垃圾信來源地區之統計。2020年第一季前五名垃圾信來源為中國、美國、俄羅斯、巴西及台灣等。

【圖1. 前10大垃圾信來源地區】

觀察全球釣魚信威脅趨勢 – 偽冒知名品牌騙取使用者信任

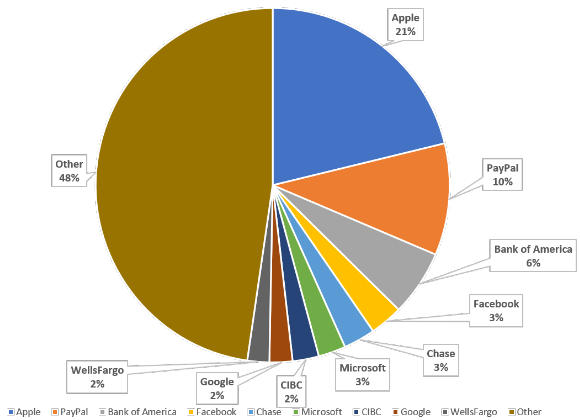

OSecure 全球合作夥伴 CYREN 公司的威脅分析師隨機抽樣 100 萬筆 2020 年第一季偽冒品牌釣魚網址,前 10 名中就有 6 家為常見知名品牌,包含蘋果公司(Apple)、支付平台(PayPal)、美國銀行(Bank of America)、臉書(Facebook)、微軟(Microsoft)及谷歌(Google)等品牌。

【圖2. 前10大品牌釣魚網址】

這項數據跟前一年比較幾乎相同,但值得注意的是,銀行相關釣魚網址(URL)會隨著報稅季節消長。這項統計也說明,網路攻擊者利用品牌釣魚是普遍且有效的攻擊手法,以下說明相關摘要:

-

金融相關網站是首要目標,因竊取到的機敏資訊除了可轉售外,網路罪犯還可直接存取金錢。

-

Apple、Google 及 Microsoft 等雲端服務是網路罪犯最佳的「攻擊平台」;由於許多用戶習慣使用相同的帳號、密碼登入多種服務。一旦帳密被竊取,駭客就可輕易登入其他網站。另外,電子郵件系統與社交平台可用於近一步詐騙攻擊。

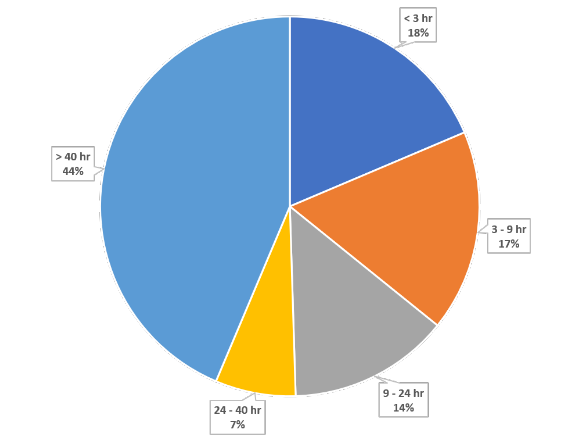

超過 44% 釣魚網站持續活躍時間大於 40 小時

根據 CYREN 全球網路釣魚情資數據分析,分析師觀察指出,從每日數十億筆電子郵件傳輸資料行為,觀察大多數網站代管服務供應商沒有完善的安全監控機制,這些供應商通常只有在看到瀏覽器警告或網站分析中出現奇怪的訪問量時,才會發現駭客攻擊行為,以下說明釣魚網站相關統計觀察:

-

將近 20% 釣魚網站在 3 小時內消失。

-

大約 50% 釣魚網站在 24 小時內消失。

-

超過 44% 釣魚網站存活大於 40 小時。

【圖3 .釣魚網站活躍時間】

當釣魚網站仍處於活躍狀態時,網路攻擊者會不斷重新發送電子郵件。由於超過50% 已回報的釣魚網址會存活超過兩天以上,這也說明偵測網址重寫(URL Rewrite)保護機制仍對資安防護具有相當的價值。

台灣本地電子郵件詐騙趨勢 – 利用網址改寫騙取使用者誤觸連結

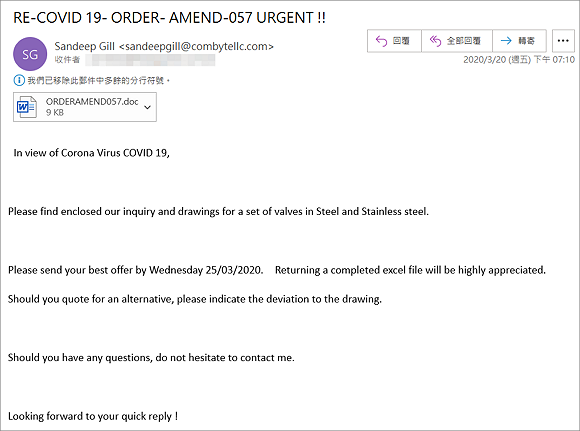

詐騙郵件有超過八成以上來自不可信任的寄件者與網站。2020 第一季前三名依序為:詐騙網址連結(48%)、惡意附檔威脅(12%)、不合法寄件者來源域名(36%)。而透過內文分析詐騙意圖,發現以財務及商業相關訊息為主,如網路購物及投資理財等議題最為普遍,而線上社群服務及教育等議題也是持續不斷發燒。除此之外,層出不窮的惡意郵件傳送手法,透過巧用「填表免費送」或「拒收請按此」名目,讓受害者不知不覺被算計受騙;或者是刻意營造「此郵件需緊急處理」的氛圍,縮短使用者理性思考時間,成功引誘使用者上勾。

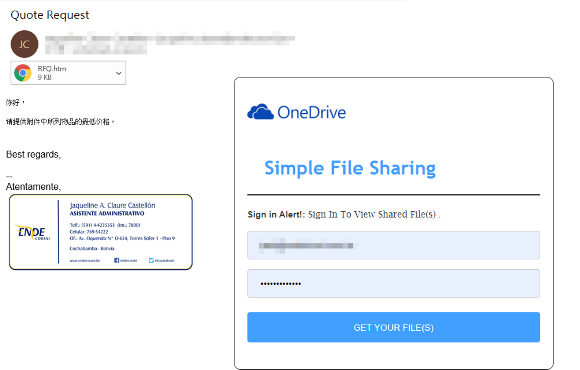

【圖4. 偽冒商業訊息的詐騙信】

在過去一年中,網路釣魚攻擊正快速成長,而且攻擊手法不斷演進,攻擊者不將URL 放在電子郵件內文中,而是將其隱藏在郵件附件中,藉以躲避傳統垃圾信過濾機制。典型的攻擊手法是,夾帶 .htm 檔案,其內容看起來像是 OneDrive或 Microsoft 登入頁面,並透過 script 語法將使用者帳號帶入,一旦使用者輸入密碼,就會執行 POST 指令,將密碼回傳給駭客。

以詐騙信件類型佔比最大的國際匯款案例來說,分析中心收到企業用戶反應收到偽冒國內知名航運公司的電子郵件,通知該公司的商品遭海關扣押,需繳清海關相關行政費用才能處理,此一情況即便詐騙意圖明顯,但只要企業稍有疏忽或是一時情急,很可能就會落入歹人的圈套之中。除此之外,為數不少的偽造得獎通知郵件,則是意圖引誘用戶點選網址進行領獎作業,若是收件者沒有謹慎確認,一樣很容易誤入陷阱。

以新冠病毒為主題的進階釣魚詐騙攻擊正持續地增加

近期企業資安防護重點,主要因應新冠肺炎(COVID-19)帶來的衝擊,但在這段時間資安威脅也逐步進化,結合時事脈絡產生新型態的釣魚信件進行攻擊。包含近期發生的台灣某銀行國外分行,遭詐騙者透過電子郵件,假冒是往來客戶並指示轉帳,一次騙走超過新台幣一千萬元。

網路罪犯借新冠肺炎(COVID-19)或世界衛生組織(WHO)意圖對企業進行詐騙的行為,其實不只近日發生的銀行案件,類似詐騙手法接近的也包含勒索軟體威脅,駭客在竄改部分軟體或附檔,並把病毒植入進去,透過相似的帳號來配取收件人的信任,使不知情的用戶接收到電子郵件下載附檔後受害。

【圖5. 偽冒世界衛生組織訊息的詐騙信】

【圖6. 偽冒COVID-19 疫情的惡意信件附檔】

偵測進階釣魚網站威脅 OSecure 雲端資安服務主動告警

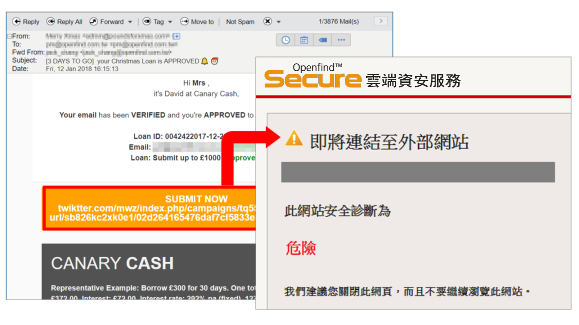

近期電子郵件詐騙意圖的比重,已經從國際匯款或交易衍生的詐騙,轉向透過連結或惡意附檔方式,加上貼近真實的內容,以社交工程攻擊方式騙取用戶的帳密資訊,進行身份偽冒的詐騙行為。此類攻擊最難防的部分在於,信件內的釣魚網址一開始是真的安全無虞,藉以騙過安全機制,仍送達使用者信箱,且經過一點時間後,卻轉址為惡意連結,使用者因此仍暴露於詐騙威脅之中。

根據 2019 年 Verizon《數據失竊調查報告》指出,在企業執行的社交工程演練中,約有 3% 的使用者會點擊未知的連結,這數據比起 2012 年的 25% 大幅下降,可見企業用戶資安意識逐漸提升,但仍存在一定風險。至今仍有 30% 以上的攻擊事件是透過社交工程發起,由此可見詐騙信件依然肆意流竄,隱藏在你我日常生活之中,企業實在不可不慎

有鑑於上述郵件威脅,OSecure 郵件過濾服務(Email filtering)搭配全球即時的網路威脅行為特徵檢測引擎以及零時差郵件過濾與防毒核心,加上獨家搭載領先市場的郵件社交工程攻擊防護(Email Social Engineering Protect)解決方案,檢查郵件內藏之可疑的 URL,有效過濾大量釣魚郵件。 【圖7. OSecure即時偵測進階釣魚網站威脅】

【圖7. OSecure即時偵測進階釣魚網站威脅】

當帶有 URL 的郵件通過 OSecure 檢查時,系統會先比對威脅情資,若暫時無法判斷 URL 是否有風險,則會改寫(Rewrite)電子郵件中的 URL,並遞送給收件者。當收件者點擊連結時,改寫的 URL 會重新導向 SEG 主機,同步更新全球威脅情資,並即時動態分析,以確定目標網址是否為惡意網址。SEG 會完整記錄 URL 存取紀錄,包含存取時間、IP 位址、安全性、阻擋原因與動作,提供管理者詳細統計報告,以便追蹤組織成員風險狀況,另外 OSecure 也須提供 URL 回報機制更新威脅情資。

即使企業員工在好奇心的驅使下誤觸連結,系統也會將瀏覽器先導到 OSecure 的網頁風險等級提示頁面,協助使用者判斷是否會連結到惡意網站。企業除了平日就應該讓員工建立正確的電子郵件使用習慣,若還能透過郵件服務協助判斷詐騙郵件,才能在使用郵件溝通時更加安心。