2021 年

2021-06-23

疫情嚴峻,資安威脅未曾止歇!五大郵件攻擊手法解析

行銷處

根據 Gartner 在 2020 年發布的《Remote Work After COVID-19》報告顯示,在疫情爆發之前,約有 30% 企業員工曾有過遠端工作的經驗,而在疫情爆發之後,至少有 48% 企業員工透過遠端的方式工作。對大部分企業而言,郵件系統是組織成員最倚重的溝通工具,可視為企業運營中最重要的基礎建設。在疫情驅動之下,加速了企業將工作平台轉移到雲端的速度。因此,郵件防護也顯得格外重要。

然而在過去的一年間,駭客並未因疫情影響而停下腳步,反而針對更多的漏洞進行更大規模攻擊。Openfind 資安研究團隊將過去一年中,於企業用戶環境中實際觀察到的威脅彙整,為您揭露各項攻擊手法:

五大郵件攻擊手法解析

我們針對過去幾個月的數據報告,提出其中常見、經典的郵件攻擊手法加以解析,希望企業用戶更了解威脅來源,知彼知己後更能教育使用者防範未然:

1. 盜取 HiNet 信箱由官方主機發出釣魚信

.jpg)

【圖 1. 來自 HiNet 服務之釣魚信】

偽造通知信是常見的攻擊手法之一,舉凡密碼過期、授權不足或郵件空間已滿等通知信都可能是詐騙攻擊的前奏。一般而言,要分辨通知信的真假,會比對寄件者網域是否與通知信內容一致,如果不同就有極高的機率是偽造信。然而,如果釣魚信的寄件網域與通知信一樣時,就幾乎真假難辨。圖 1 是 MailCloud 防詐騙智慧分析中心收到的回報信件,郵件內文宣稱是來自HiNet的通知信。經分析後發現,該信件有通過 SPF 驗證,確實是從 HiNet 主機寄出的信件,信件內容也幾乎與 HiNet 官方通知信一致,唯一不同的是,當收件者點擊連結後會跳轉到釣魚網站頁面,由於網址是隱藏在信件原始碼中並未直接顯示,若使用者沒有看出目的網址並非 HiNet,在以假亂真的釣魚網站誘騙下,就可能輸入帳密、將寶貴的個資拱手送出。此為帳號接管攻擊(Account Takeover Attack),研判駭客是先盜取 HiNet 的信箱帳密後,精心編撰專屬於 HiNet 用戶的釣魚信件,再透過官方主機發送,如此就可躲過偽造寄件人等檢查機制,若不仔細觀察隱藏的外連的網址,十分容易上當受騙。

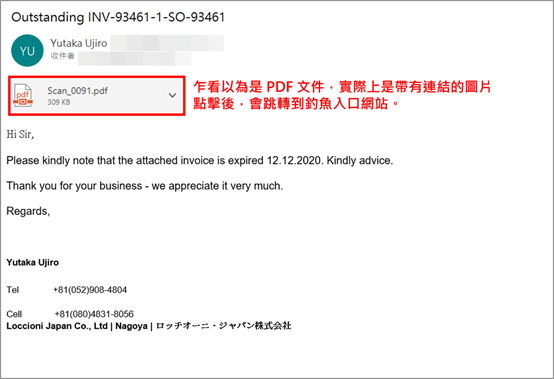

2. 連往釣魚網站的圖片偽裝成附檔掩人耳目

【圖 2. 偽裝成 PDF 附檔的圖片】

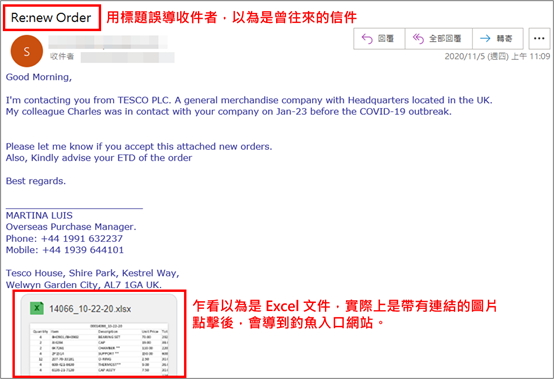

近年來資安意識提升,無論是政府單位或企業組織,都不斷地加強宣導資安觀念,教育使用者不要點擊未知信件中的附檔與 URL 連結。如果信件已被防毒軟體掃描過,相信大部分的使用者就會放心地開啟附檔,而網路罪犯為了誘導使用者點擊,可說是無所不用其極。圖 2 是一封來自日本企業的商務信件,乍看之下會以為信件附加一個 PDF 檔,但實際上是帶有 URL 連結的圖片,使用者點擊後,會跳轉到類似 Microsoft 365 的登入頁,藉以騙取帳號密碼。圖 3 也是利用相同的手法,攻擊者將 Excel 圖片附加在信件底部,讓使用者誤以為是 Excel 文件,一旦使用者點擊,就會跳轉到釣魚網站。此類攻擊主要利用「信件其實沒有惡意附檔」可被偵測的特點,以圖片偽裝成檔案誘使點擊,再配合偽裝為知名服務的釣魚網站,需要使用者警覺連往的網站與各大服務的真正網址不同,才能避免受騙上當。此外,該信件的標題還特別編撰為「Re: new Order」,企圖讓收件者認為是一封曾經往來的信,藉以降低其戒心。

【圖3. 偽裝成 Excel 附檔的圖片】

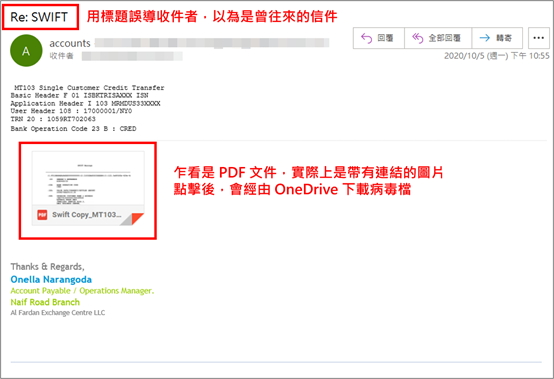

3. 免費雲端儲存空間被濫用,成為檢查機制死角

【圖 4. 利用 OneDrive 繞過檢查機制】

攻擊者為了躲避各種郵件安全檢查機制,有時會將病毒檔放置在 Dropbox 或 OneDrive 等雲端服務,因這些免費雲端儲存空間容易取得,且通常只有簡易的防毒掃描,可能無法偵測到最新型的惡意程式,一旦防毒引擎沒掃描到,攻擊者就可建立分享 URL 連結,再透過電子郵件廣為發布,因為在正常的情況之下,沒有任何一家郵件安全廠商,會將 OneDrive 與 Dropbox 等網域的連結設為黑名單。圖 4 是由 OSecure 用戶回報的信件,信件內容看起來像正常的訂單,然而信件中的 PDF 檔實際上是圖片,點擊後會直接從 OneDrive 雲端服務下載病毒檔。此類手法必須依靠各大雲端儲存空間更積極偵測之外,郵件防護系統及端點防毒,都有機會透過 APT 等進階防禦機制攔阻這類刁鑽的攻擊。

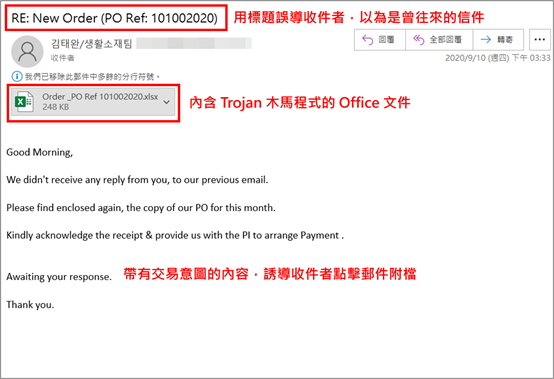

4. 植入木馬病毒的 Office 文件,典型卻依然橫行

【圖 5. 內含 Trojan 木馬程式的商務信件】

圖 5 是非常典型的病毒信樣板。首先,攻擊者利用信件標題誤導收件者為往來信件,並於信件內文請收件者確認訂單或匯款資訊,進一步誘導收件者點擊附檔。附檔內含 Trojan 木馬程式的 Office 文件,一旦使用者開啟 Office 文件就會被植入後門程式。這類病毒信之所以成為經典樣板,主因在於一般使用者認為 Office 檔案只能拿來處理文書,因而掉以輕心。實際上 Office 文件除了文書處理之外,還可編寫巨集,執行複雜的指令。唯有每一位使用者建立正確的資安觀念,才能真正降低整體資安風險。

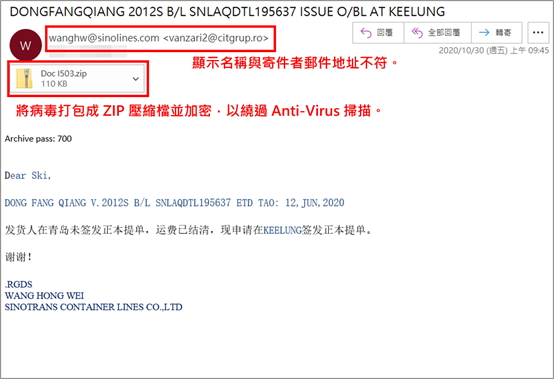

5. 將病毒檔包入加密壓縮檔,以繞過檢查機制

【圖 6. 加密病毒信】

在 2020 年 10 月期間,MailCloud 防詐騙智慧分析中心收到用戶回報的病毒信,這封信的顯示名稱(Display Name)是電子郵件地址「wanghw@sinolines.com」,比對寄件者欄位(Mail-From)卻是「vanzari2@citgrup.ro」,是顯示名稱詐騙的特徵,透過 BEC 郵件安全政策可偵測到此異常部分。而進一步分析可發現,攻擊者為了繞過防毒引擎檢查,將病毒打包成 zip 壓縮檔、刻意以加密保護,並在信件內文附上解壓縮的密碼。如果收件者依指示輸入密碼解壓縮附檔,將會出現一個 doc 類型的病毒檔。這類的加密病毒信在日本地區很常見,壓縮檔格式大部分是 zip,少部分會有 7z 或 rar 等類型。雖然此類攻擊需要使用者手動輸入密碼、解壓縮並點開其中檔案才會受害,但在信件內容經過社交工程設計後,情境及用語若十分符合,就如同各種常見詐騙案例,仍然很可能會誘騙成功、讓被害人完成許多步驟而後遭植入病毒詐騙。

從上述五大郵件攻擊手法中可知,以往基礎的郵件安全防護機制並未能保護企業用戶免於針對性攻擊威脅。因此,以進階威脅防護加強電子郵件安全應為 2021 年後企業資安防護首要任務,以下提供各類詐騙手法的因應之道:

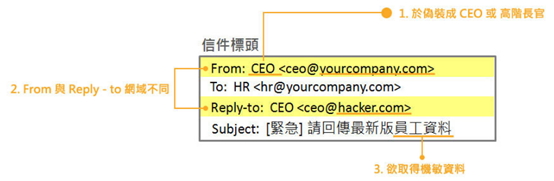

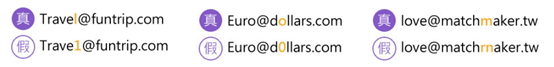

1. 詐騙信特徵分析 — 分析BEC變臉詐騙信特徵,系統端直接攔截(以下列出 2 種範例特徵)

[特徵1] Reply-to 詐騙情境

[特徵2] 相似網址詐騙情境

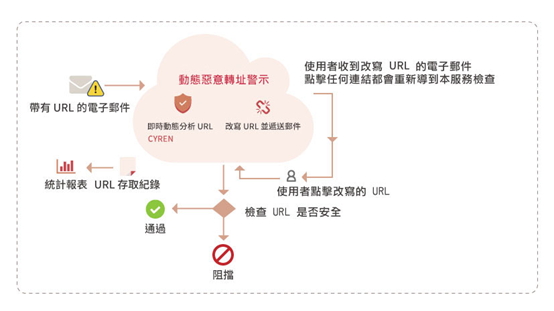

2. 動態惡意轉址警示 — 杜絕時間差造成的進階社交工程攻擊及魚叉式郵件釣魚攻擊威脅

近期社交工程攻擊最難防的部分在於,信件內的釣魚網址一開始是真的安全無虞,藉以騙過安全機制,直接送達使用者信箱,且經過一點時間後,卻轉址為惡意連結,再加上魚叉式郵件釣魚攻擊模式,會使用更量身打造、更具針對性,情境更擬真的郵件內容來誘騙收件人,使用者因此仍暴露於詐騙信件威脅之中。而動態惡意轉址警示功能,則能有效降低此類攻擊威脅。

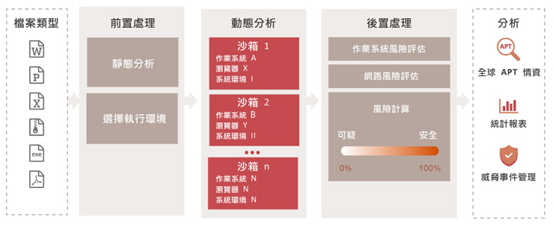

3. 郵件 APT 沙箱防護 — 透過郵件附檔之動態及靜態行為模擬、及程式碼分析等機制,防禦 APT 攻擊威脅

郵件 APT 沙箱防護搭載進階惡意程式偵測引擎,提供一連串附檔鑑識流程,包含前置靜態比對雲端資料庫、動態解析特徵值、進行程式碼分析、及模擬檔案行為,最後於沙箱環境引爆,以最精密的方式偵測並隔離帶有 APT 威脅的電子郵件。