2022 年

2022-04-27

對抗社交工程攻擊,MailGates 6.0 全方位防禦

多數企業用戶認為,需導入第三方郵件安全服務

近幾年,由於 Microsoft 365 雲端辦公室應用服務成熟,許多企業將郵件系統轉移到雲端服務。雖然 Microsoft 365 提供了垃圾郵件過濾(Spam Filtering)與基於特徵值的(Signature-based)病毒防護等功能,但這些基礎的防護機制,並未能保護企業用戶免於針對性攻擊威脅,因此加強電子郵件安全成為企業資安防護首要任務。根據《State of Email Security 2022》調查報告指出,70% 企業組織認為,由電子郵件引發的攻擊會影響公司業務。另外,高達 94% Microsoft 365 用戶認為,必須導入第三方電子郵件安全閘道(Secure Email Gateways)或整合型雲端電子郵件安全服務(Integrated Cloud Email Security),以改善 Microsoft 365 郵件系統之安全性。

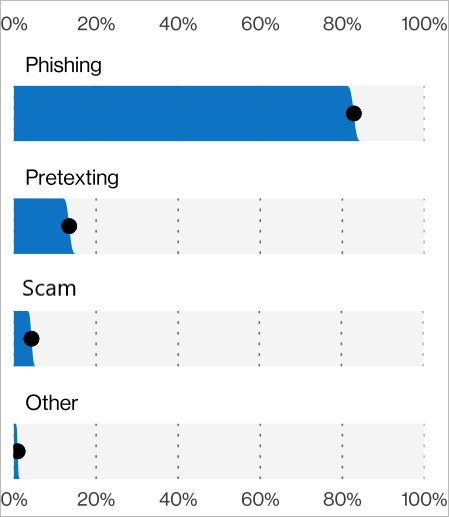

社交工程攻擊類型統計

2021 年 Verizon 發佈的數據外洩調查報告(Data Breach Investigations Report)指出,社交工程攻擊主要可分為釣魚(Phishing)、偽冒(Pretexting)及詐騙(Scam)等。圖 1 是社交工程攻擊類型統計,其中高達 80% 為網路釣魚,15% 是偽冒身份攻擊,而詐騙約佔 4%,以下分別說明常見的攻擊方式:

【圖 1. DBIR 社交工程攻擊類型統計】

1. 層出不窮的網路釣魚

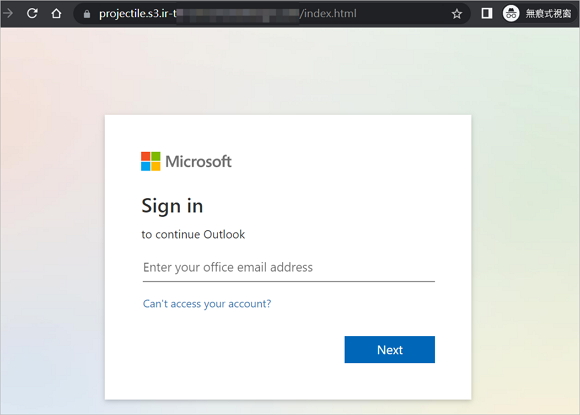

在攻擊技術不斷推陳出新的時代,人們可能會十分好奇,為什麼網路罪犯仍然使用電子郵件釣魚攻擊手法?主因在於這種方式最簡單有效。多數 IT 管理者也認為,一般員工大多缺乏資安意識,如果駭客針對企業組織發動大規模釣魚攻擊,很可能就會有人受騙上當。釣魚攻擊可分為好幾種類型,最常見的是假冒登入頁面,根據資安報告統計,Microsoft 365 是最常被偽冒的網站之一。駭客會先利用合法的網頁空間架設釣魚網站,接著使用電子郵件寄送系統異常通知信,要求您必須盡快登入,以察看系統是否正常運作。當您點擊連結時,會跳轉到一個與 Microsoft 365 服務極為相似的釣魚網站,如圖 2 所示,藉此盜取帳密或信用卡等機敏資訊。

【圖 2. 偽冒的 Microsoft 365 釣魚網站】

企業該如何阻擋釣魚攻擊?

結合威脅情資與機器學習強化防護

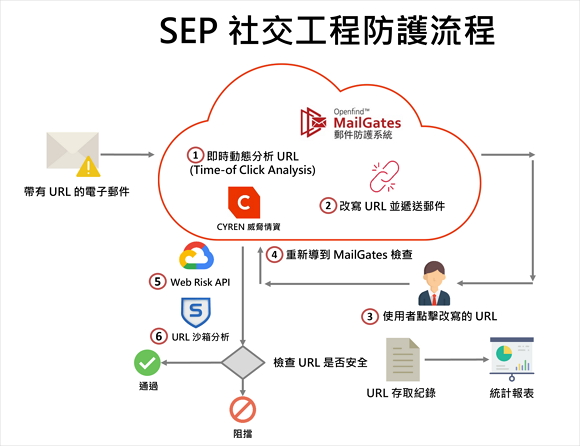

面對多變的釣魚攻擊,Openfind 研發團隊結合威脅情資與機器學習,可有效偵測高風險郵件。在 MailGates 6.0 中,SEP 社交工程防護全新升級,如圖 3 所示,整合 Cyren 威脅情資、Google Web Risk API、Sophos 防毒引擎及機器學習(Machine Learning)機制,可改寫未知 URL,提供點擊即時分析(Time-of-Click Analysis)及 URL 沙箱分析(URL Sandboxing)等功能,以下說明流程步驟:

1. 當郵件通過 MailGates 時,會將信件中的 URL 比對 Cyren 全球威脅情資資料庫。

2. SEP 社交工程防護機制會改寫(Rewrite)電子郵件中所有 URL,並遞送給收件者。

3. 收件者開啟郵件,並點擊改寫的 URL。

4. 改寫的 URL 會重新導向 MailGates 主機,同步更新 Cyren 全球威脅情資。

5. 比對 Google Web Risk API 情資,以確定目標網址是否為惡意網址。

6. 主動將 URL 內的檔案下載,用 Sophos 防毒引擎掃描或提交至雲端沙箱分析。

7. 完整記錄 URL 存取紀錄,內容包含存取時間、IP 位址、安全性、阻擋原因與動作。

8. 整合機器學習機制,以追蹤組織成員風險狀況。

【圖 3. SEP 社交工程防護流程】

2. 偽冒身份攻擊與商務電郵詐騙

網路釣魚通常被認為是進階威脅攻擊的前奏,而偽冒身份攻擊(Pretexting)則是鎖定更有價值的高階主管或擁有特殊權限的帳號發動攻擊。偽冒攻擊的首要目標通常是企業的人力資源主管,因為他擁有全公司成員的機敏個資,包含姓名、電子郵件及通訊方式等,若駭客取得這些機敏資料,就可偽裝成企業高階主管,針對合作的供應商進行詐騙(Scam)。有些詐騙攻擊會建立相似網域(Cousin Domain)帳號,例如正確網域名稱為 vendor.com,駭客故意註冊 vendor.corn 網域,以混淆收件者。由於這類信件並非病毒信,無法透過防毒引擎阻攔,收件者必須更加謹慎處理。

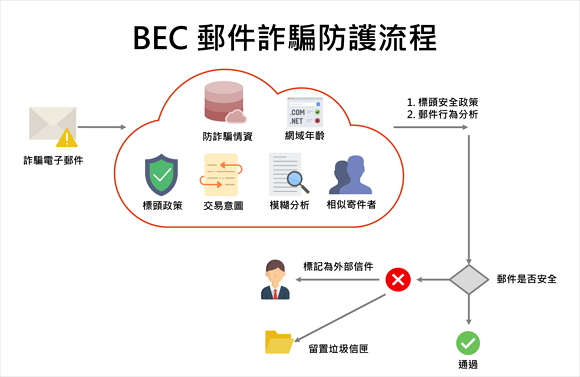

如何防止商務郵件詐騙?

在 MailGates 6.0 中整合模糊比對(Fuzzy Matching)與偵測網域年齡等機制,強化 BEC 郵件詐騙防護精準度,如圖 4 所示。結合 MailCloud 郵件詐騙防護中心情資與模糊比對技術,可偵測新型態顯示名稱詐騙(Display Name Spoofing),檢查顯示名稱是否帶有偽冒的郵件地址。管理者可啟用檢查相似網域功能,檢查寄件者網域與合作供應商之相似度,避免受騙。新版的 BEC 防詐騙機制還增加了偵測網域年齡(Domain Age)的功能,一般而言,供應商與合作夥伴的電子郵件域名都已存在很長一段時間,若系統偵測往來信件有新建立的網域,就會主動發出警示。

【圖 4. BEC 郵件詐騙防護流程】

3. 駭客利用雲端服務藏匿惡意程式

進階惡意程式可滲透企業組織的網路架構,還能在不被發現的情況下存取使用者機敏資料,包括密碼及財務帳戶資訊等。惡意程式的檔案類型非常多,已從單純的 exe 執行檔轉變成 doc、xls 及 ppt 等 Office 檔案。近幾年,網路罪犯將病毒傳播機制提升到了新的水平,除了透過郵件附檔傳遞之外,有些攻擊者還會將惡意程式放置在 OneDrive 或 Dropbox 等雲端檔案分享平台,並在郵件內文附上連結,藉此規避防毒引擎掃描。如果使用者點擊連結就會下載檔案,若不慎開啟,很可能就被植入木馬程式。

如何防護進階惡意程式?

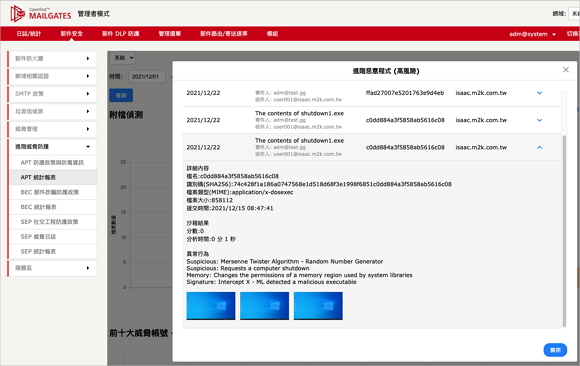

透過機器學習模型與 Sophos 威脅分析平台,剖析惡意程式行為

APT 進階威脅防護整合全球惡意程式威脅情資(Global Malware Threat Intelligence),可防護 APT 攻擊、未知惡意軟體(Unknown Malware)、勒索病毒(Ransomware)、魚叉式攻擊、Office 巨集攻擊和零時差攻擊(Zero-Day)。

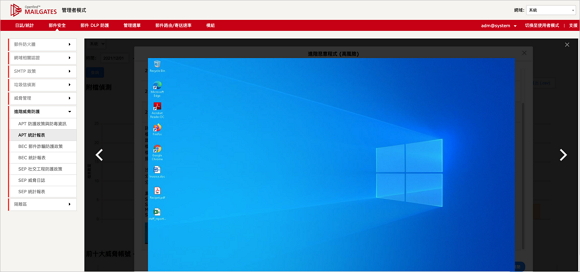

在 MailGates 6.0 中,研發團隊基於 CXMail(Context Mail)技術再強化了電子郵件附檔的進階偵測,可主動攔截多種類型惡意檔案和執行檔,例如:Office 文件內惡意巨集、攻擊腳本(Shell)及 Windows 執行檔等。若郵件附檔案經由以上機制都無法判斷,可使用動態沙箱分析(Dynamic Sandbox Analysis)功能,整合深度學習(Deep Learning)機制,能在短時間內觸發,讓潛藏的惡意程式現形。在新版本中,APT 防護整合 Sophos 威脅分析平台(Sophos Threat Analysis Platform),將檔案提交並分析後,可取得完整的詳細日誌,例如:檔案執行了哪些指令、連線到那些 IP 位址、變更了哪些權限,管理者也可檢視在沙箱環境中檔案執行的螢幕截圖,如圖 5、圖 6 所示。

【圖 5. APT 進階威脅防護畫面】

【圖 6. APT 進階威脅防護-動態沙箱分析畫面】

以雲端服務為基礎的架構,提高系統穩定性

MailGates 6.0 介面全新改版,除了讓使用體驗更加友善外,也打造符合雲端服務的架構,可因應中大型企業用戶需求,彈性調整政策。另外,MailGates 6.0 提供許多全新的進階威脅防護機制,可抵禦各種郵件攻擊,包括進階惡意程式、勒索軟體攻擊、零時差(Zero-Day)攻擊、社交工程攻擊(Social Engineering)、魚叉式攻擊(Spear Phishing)以及商務電郵詐騙(Business Email Compromise),保護企業電子郵件系統安全。

參考資料

[1] Sophos 2022 Threat Report

[2] 2021 Data Breach Investigation Report

[3] State of Email Security 2022

相關解決方案

Openfind MailGates 郵件防護系統 - 全方位郵件防護:校能、控管、備援