2012 年

2012-03-29

電子郵件安全指引 - 系統防護篇

Openfind PM Team

日前已經介紹過電子郵件攻擊以及加密等技術,本期則針對系統防護來進行介紹。系統防護就是針對系統內的軟硬體設施以及日常傳輸的機密資料進行保護,確認系統內的設備都能正常運作、資料也都受到應有的保護不被不應取得的人所竊取。郵件系統的防護重點主要在於網路架構與惡意程式和 DDoS 攻擊的防範,以及相關管理機制是否完備,以下內容將針對這幾個部分進行說明。

一般網路的架構可分為「防火牆」、「內部網路」、「外部網路」以及「DMZ非軍事區(DMZ,Demilitarized Zone,以下簡稱DMZ)」。

.jpg)

防火牆設定

‧防火牆

可以想像成是內部網路與外部網路的防禦邊界,不同網路間的資料流,可根據防火牆的設定,允許或封鎖特定程式、通訊協定、連接埠傳輸資料,做好防禦把關的角色。

‧內部網路

組織內部進行資訊傳輸及資料交換的網路區域,因不能直接連接到外部網路,所以安全性較高。

‧外部網路

外部自由傳輸的網路區域,因資料傳遞並無受到過濾和限制,所以安全性最低。

‧DMZ

是介於內部網路與防火牆或防火牆與防火牆中間的緩衝區,通常是放置提供外界存取的伺服器,例如: Web、 FTP 、 DNS 等服務,這樣的設置可避免外界直接存取企業內部資料的伺服器,造成重要資料外洩。

.jpg)

.jpg)

網路部署(1)

組織若有需對外服務的郵件伺服器,應將郵件伺服器設置在DMZ非軍事區,這樣就算郵件伺服器遭受攻擊,也不致於波及到內部系統,部屬架構如下圖所示:

.jpg)

網路部署(2)

組織若是對於郵件安全有更高水準的防護考量,建議另外部署電子郵件安全管理系統,來進行郵件安全防護和內容管理,電子郵件安全管理系統應與內網區隔,讓郵件在進入內網前先經過濾和備份,確保內網資訊系統的安全性。電子郵件安全管理系統配置圖例:

.jpg)

網路部署(3)

惡意程式與 DDoS 防護

電子郵件是組織中重要的訊息溝通工具之一,面對目前郵件環境中充斥大量的垃圾信、社交工程攻擊與 DDoS 攻擊時,如何建立一個安全的郵件系統環境已成為企業最不可忽略的重要議題,建議應從人員使用規範以及資安產品的選購與使用兩大層面進行。

在郵件系統的安全架構中,「人」往往是安全架構中最脆弱的一個環節,只要有一員工隨意開啟可疑信件,或是未妥善管理自身帳號密碼就可能會造成全組織的危害,讓機密資料門戶洞開。要建立一個完整的郵件安全環境,請參考下列作業要項:

(1) 明定人員郵件使用責任與義務。

嚴禁員工開啟可疑信件或是可疑連結、密碼不得洩漏與他人或放置在易被他人取得之處、利用公司信箱轉寄大量信件給內部其他員工等。必要時,更可透過資安產品來強制防範。

嚴禁員工開啟可疑信件或是可疑連結、密碼不得洩漏與他人或放置在易被他人取得之處、利用公司信箱轉寄大量信件給內部其他員工等。必要時,更可透過資安產品來強制防範。

(2) 對員工進行資訊安全的教育訓練

‧確保新進員工了解郵件使用責任與義務。

‧定期舉行資安訓練,讓員工了解資安常識、自身面臨的資安威脅以及學會設定自身電腦的基礎防護等。

‧對組織中的資訊人員舉行資安演練,教育訓練應包含最新的郵件系統應用、郵件攻擊演習以及如何針對自身郵件系統進行防護設定等。

郵件防護系統的選購為建立郵件安全最重要的基石,面對目前郵件環境中充斥大量的垃圾信、病毒信件甚至 DDoS 攻擊,全需倚賴專業的郵件防護系統進行防護,在此說明幾項郵件防護系統最主要的功能:

‧應挑選商譽良好與高品質的廠商。

‧應能對常見的 DoS/DDoS 網路攻擊進行完整的防護措施,並針對郵件進行自動過濾來妥善進行分類。

‧應能提供 24 小時的監控功能,供系統使用者隨時監看防護狀況。

‧提供雲端即時防護比對的資料庫,才能有效防止零時差攻擊。

‧能夠彈性制定稽核與防護規則和條件,分門別類來處理龐大的信件流量。

針對惡意程式與DDoS攻擊,MailGates 提供了一套安全且完整的解決方案,提供 <DoS/DDoS防禦設定>以及<郵件過濾> 功能。

DoS攻擊主要是透過不斷的發送大量封包來進行攻擊,MailGates 可透過設定同一個來源IP 特定時間內允許的最大連線數,來對此種攻擊進行防禦。

舉例來說,MailGates 郵件防護系統中,若設定「在10秒內,允許2個同時連線」,則表示同一個IP在10秒內只能連線2次,第三次就會由系統自動阻斷連線,這樣一來就可以避免系統遭受DoS攻擊。

.jpg)

MailGates DoS 防禦設定

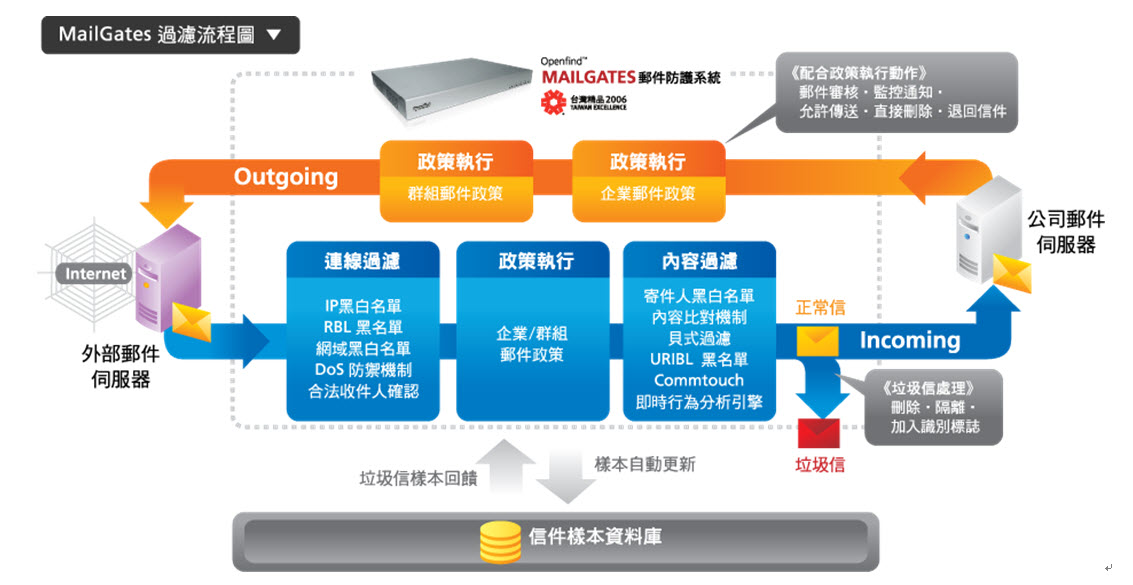

當外部郵件伺服器試圖將信寄送到公司郵件伺服器時,MailGates 會先進行連線過濾,從連線的資訊判斷信件是否為垃圾信件,經過連線過濾後的信件會開始企業/群組郵件政策審核,信件最後會再進行內容過濾,透過寄件人黑白名單、貝式過濾等機制再次對郵件進行過濾。當公司郵件伺服器要寄信到外部郵件伺服器時,MailGates 也會對信件進行公司郵件政策審核,避免公司機密資料外洩。

MailGates 過濾流程

‧MailGates 連線過濾 :

在進行SMTP連現階段時,透過檢查HELO、反查IP、MX Record以及寄件者來判斷是否是垃圾信。

.jpg)

MailGates SMTP 過濾設定

‧MailGates 內容防護

MailGates 可透過寄件人黑白名單、RBL資料庫、貝式過濾、釣魚廣告網址過濾等方式來對郵件進行過濾,使用者可以針對自身需求來決定要開啟哪些過濾機制。

.jpg)

MailGates 內容防護設定

頻繁的登入錯誤紀錄,很有可能是他人在試圖破解帳號密碼,Mail2000 郵件系統的使用者在登入時都可看到之前的登入紀錄,讓使用者查看是否有非授權的第三人使用,或是有人試圖猜測此郵件帳號密碼,若發現大量登入錯誤記錄則可透過連線IP 查詢試圖登入的來源,若確定為非授權的第三人可透過封鎖該IP並更改帳號密碼避免再遭他人入侵。

.jpg)

Mail2000登入紀錄

資源優先順序指的是資訊系統能夠依照優先順序來限制資源的使用。應用在郵件系統中指的是將重要性高的信件優先發送,然後再發送一般的信件,避免信件同時間內大量的發送,導致郵件服務產生問題。

郵件總監是一個能針對所有寄出/收取的信件進行特定處理的強大功能,管理者可以自訂郵件條件,然後設定符合這些條件的郵件將進行何種處理,例如留置、轉送、延遲、複製、加密等動作。

Mail2000 郵件總監(1)

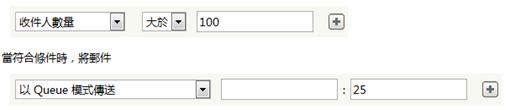

透過郵件總監的強大功能,就可以輕鬆針對資源優先順序進行設定,例如將包含較多收件人的信件設定為「以Queue 模式傳送」,Queue 模式指的是將此信件用另外的伺服器寄送(管理者需先設定伺服器資訊),這樣就可以避免系統滿載的情況發生。

Mail2000 郵件總監(2)

員工私下使用外部網頁式的電子郵件如 Gmail 、 Hotmail 等,很可能會造成資安的漏洞,若組織內部需要較高等級的防護水準,建議可透過郵件系統的管理功能禁止員工使用 POP3收外部私人郵件,或可直接透過防火牆的設定阻擋員工連線到外部網路。

當我們對郵件系統進行各種規劃與防護部屬後,為確保系統隨時處在安全的狀態,應配合系統安全偵測工具,方便相關人員能夠隨時監測系統狀況,並在異常情況發生時進行第一時間的處理,各機關單位可針對自身需求對於日常要監控的項目去規劃偵測工具,以下用 MaiGates 郵件防護系統的幾項功能作為安全偵測工具的參考:

‧系統信件統計資料

MailGates郵件防護系統提供24小時監控服務,並以圖表的方式呈現各類型信件(例如病毒、廣告、正常信件)的寄/收數量,管理者可以清楚快速的觀察信件數量的變化,查看是否有特定有員工濫發信件或是系統正遭受到大量病毒信件攻擊。

MailGates 系統信件統計

‧系統連線統計資訊

MailGates郵件防護系統提供 24小時的連線監測服務,讓管理者可以看到不同種類的連線狀況,例如「合法連線數」、「IP拒絕連線數」、「HELO 拒絕連線數」、「合法連線數」以及「MAIL拒絕連線數」等,透過此功能可以觀察系統完整的連線狀況,查看是否有異常連線。

MailGates 系統連線統計